Обнаружение активного перехвата

Активная природа ARP-атаки демаскирует злоумышленника и сетевые анализаторы типа arpwatch легко обнаруживают перехват. Они грабят все пролетающие по сети пакеты (т. е. работают как сниффер), вытаскивают ARP-ответы и складывают их в базу данных, запоминая какому MAC-адресу какой IP принадлежит. При обнаружении несоответствия администратору отправляется e-mail к моменту получения которого нарушитель обычно успевает скрыться со всем награбленным трафиком. К тому же в сетях с DHCP (сервером динамической раздачи IP-адресов) arpwatch выдает большое количество ложных срабатываний, т. к. одному и тому же MAC-адресу назначаются различные IP-адреса.

Некоторые операционные системы самостоятельно обнаруживают факт захвата своего IP-адреса посторонним узлом, но только в том случае, если злоумышленник использовал широковещательную рассылку (он, что, дурак?!). К тому же, по малопонятным для меня мотивам, ось не отправляет ARP-ответ, отбирая похищенный IP-назад, а просто отделывается многоэтажным предупреждением, смысл которого до рядового пользователя все равно не дойдет (спросите свою секретаршу, что такое айпи и чем он отличается от фаллоса).

Статическая ARP-таблица, формируемая вручную, в этом плане выглядит намного более привлекательной, правда, даже после перехода на нее многие операционные системы продолжают принимать подложные ARP-ответы, безропотно отдавая себя в лапы злоумышленника и убедить их не делать этого, очень трудно, особенно если вы не гуру.

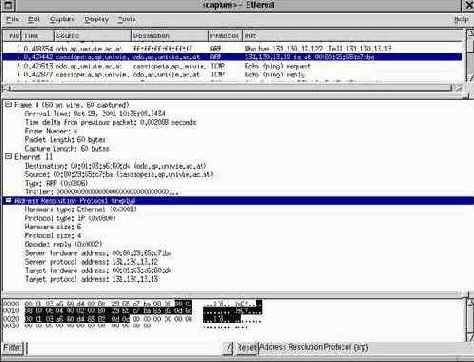

Рисунок 6 перехват подложного ARP-запроса